Alternative zu herkömmlichen Passwörtern

Seit über zehn Jahren wird an dem neuen Anmeldeverfahren Passkeys gearbeitet und seit wenigen Monaten unterstützen die Betriebssysteme / Browser von Apple, Google sowie Microsoft und einige Passwortmanager das System. Darüber hinaus zeichnet sich gerade ab, dass auch weitere grosse Webdienste mehr und mehr auf diesen Zug aufspringen. Aber was genau hat es mit diesem Anmeldeverfahren auf sich und hat es tatsächlich das Potential, klassische Passwörter zu ersetzen?

Funktionsweise

Bei der Passkey-Authentifizierung gibt es im Gegensatz zu klassischen Passwörtern kein "gemeinsames Geheimnis", das sowohl dem Nutzer als auch dem Dienst bekannt ist und von einem Angreifer abgefangen werden könnte. Stattdessen wird für jeden Account ein privater sowie öffentlicher Kryptoschlüssel erstellt, das so genannte Schlüssel-Paar. Um eine Authentifizierung durchzuführen, werden immer beide Schlüssel benötigt.

Der private Schlüssel ist nur dem Nutzer bekannt. Dieser wird sicher auf dem Endgerät abgelegt und auf Wunsch mittels Ende-zu-Ende-verschlüsselt in der Herstellercloud gesichert. Den öffentlichen Schlüssel hingegen erhält der jeweilige Dienst und verknüpft diesen mit dem Benutzeraccount. Ab diesem Moment kann mit dem öffentlichen Schlüssel der jeweilige Dienst automatisch verifizieren, ob der Nutzer den entsprechenden privaten Schlüssel besitzt und das ohne ihn jemals gesehen zu haben.

Möchte sich nun ein Nutzer auf der jeweiligen Website einloggen, drückt er einfach den Passkey-Button und bestätigt die Nutzung durch eine kurze PIN. Diese PIN ist für alle Passkeys identisch.

Die Bestätigung kann alternativ auch via Fingerabdruck oder Gesichtsscan ermöglicht werden.

Blick in die Tiefe

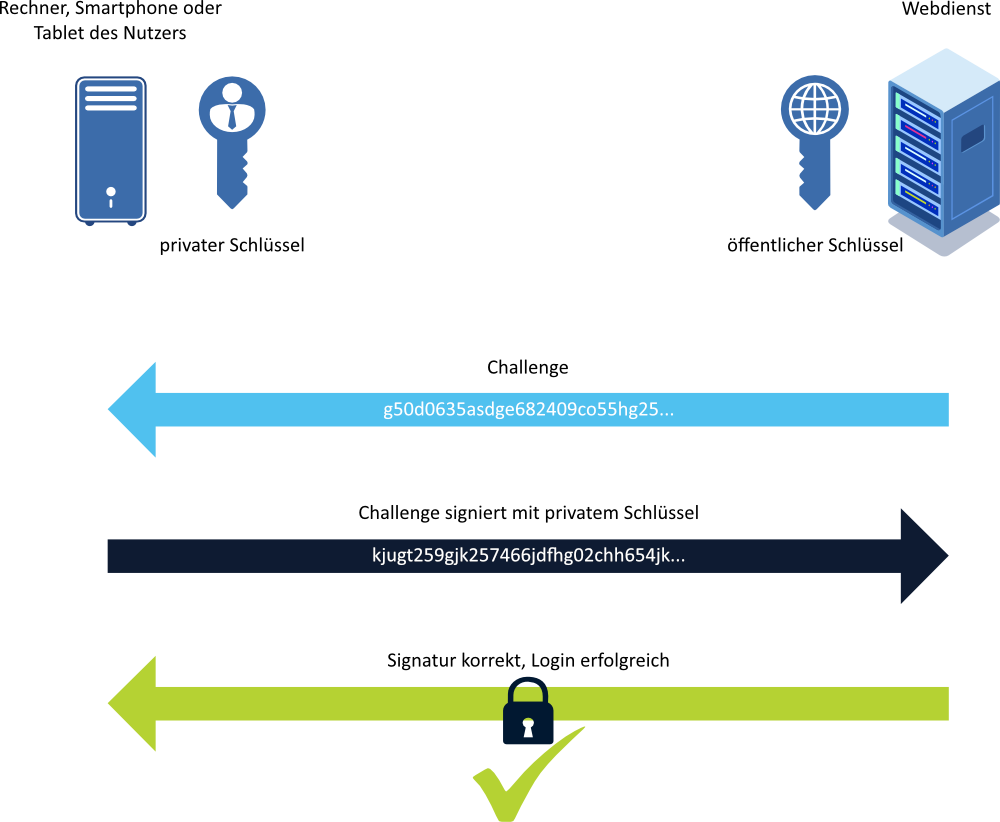

Loggt sich ein Nutzer via Passkeys ein, werden von dem Webdienst zufällige Daten vorgegeben. Dadurch entsteht eine sogenannte "Challenge", welche das jeweilige Gerät des Nutzers mit dem privaten Schlüssel signiert. Der private Schlüssel wird von dem Benutzer durch die PIN oder biometrische Merkmale entschlüsselt und kann dann die Challenge signieren. Diese digitale Signatur wird von dem Webdienst (mit Hilfe vom zuvor hinterlegten öffentlichen Schlüssel) überprüft, wodurch er zweifelsfrei feststellen kann, dass sie von dem privaten Schlüssel des Nutzers stammt. Dieses "Public-Key-Verfahren" gibt es schon seit geraumer Zeit und wird auch zur Mail- und HTTPS-Verschlüsselung verwendet.

Zur Veranschaulichung:

Effektiver Schutz vor Phishing

Wie aber wirkt sich nun dieses Verfahren auf die Problematik Phishing aus? Aufgrund der Ablösung von herkömmlichen Passwörtern ist dank Passkeys Phishing im klassischen Sinne nicht mehr möglich. Da die Domain der jeweiligen Website automatisch in die Authentifizierung mit einfliesst, sind die Passkyes ebenfalls resistent gegen "Typosquatting"¹ und homografische Angriffe².

Setzen Sie sich gerne mit uns in Verbindung, wenn Sie noch mehr über Passkeys erfahren möchten.

Gerne stehen wir für Fragen und Anregungen zur Verfügung.

¹ = Eine falsch eingetippte Webadresse führt zu einer alternativen Site mit Malware, Werbung oder anderen unseriösen Inhalten.

² = Eine visuelle Veränderung einer Domain, mit dem Ziel, den Nutzer in die Irre zu führen und so kein Verdacht auf einen Angriff zu schöpfen. Durch eine ähnlich aussehende Internetadresse werden Nutzer dazu verleitet, auf bestimmte Links in beispielsweise E-Mails zu klicken. Oft werden hierbei persönliche Daten abgefragt.